Cisco ACS+AAA认证-Mac系列

Cisco ACS做AAA服务器实现对网络设备的3A认证解决方案很久之前搞过ACS,但是没有形成有效文档,所以遗忘导致现在又重新摸索,无意中浪费了很多宝贵时间,现将劳动成果成文,以备需要时用。ACS功能较多,本文只是测试了实际需要用到的功能,待发现其他功能,随时补充进来。

针对网络中有大量网络设备的环境下,部署ACS可以对认证和授权进行很好的管理,并可以对每次操作进行详尽审计,是个非常好用的工具,关键还是免费的。

作者承诺文中提到的所以配置和命令均为作者亲自操作,确定可用。若有错误,欢迎指出,多多交流。

作者:mac

2011-08-08

4.0

模拟器:C3640-IK9O3S-M(青岛小凡)

交换机:C3750G

PC电脑:联想

二、实验拓扑图

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093501

mac 的新浪微博:https://www.docsj.com/doc/1410672159.html,/2088109350

2

1

Cisco 3640

F0/0:192.168.20.201

三、详细实验步骤:

AAA 部署主要分为两个阶段,一个是ACS 的配置,一个是路由器的配置,我们先来讲ACS 配置

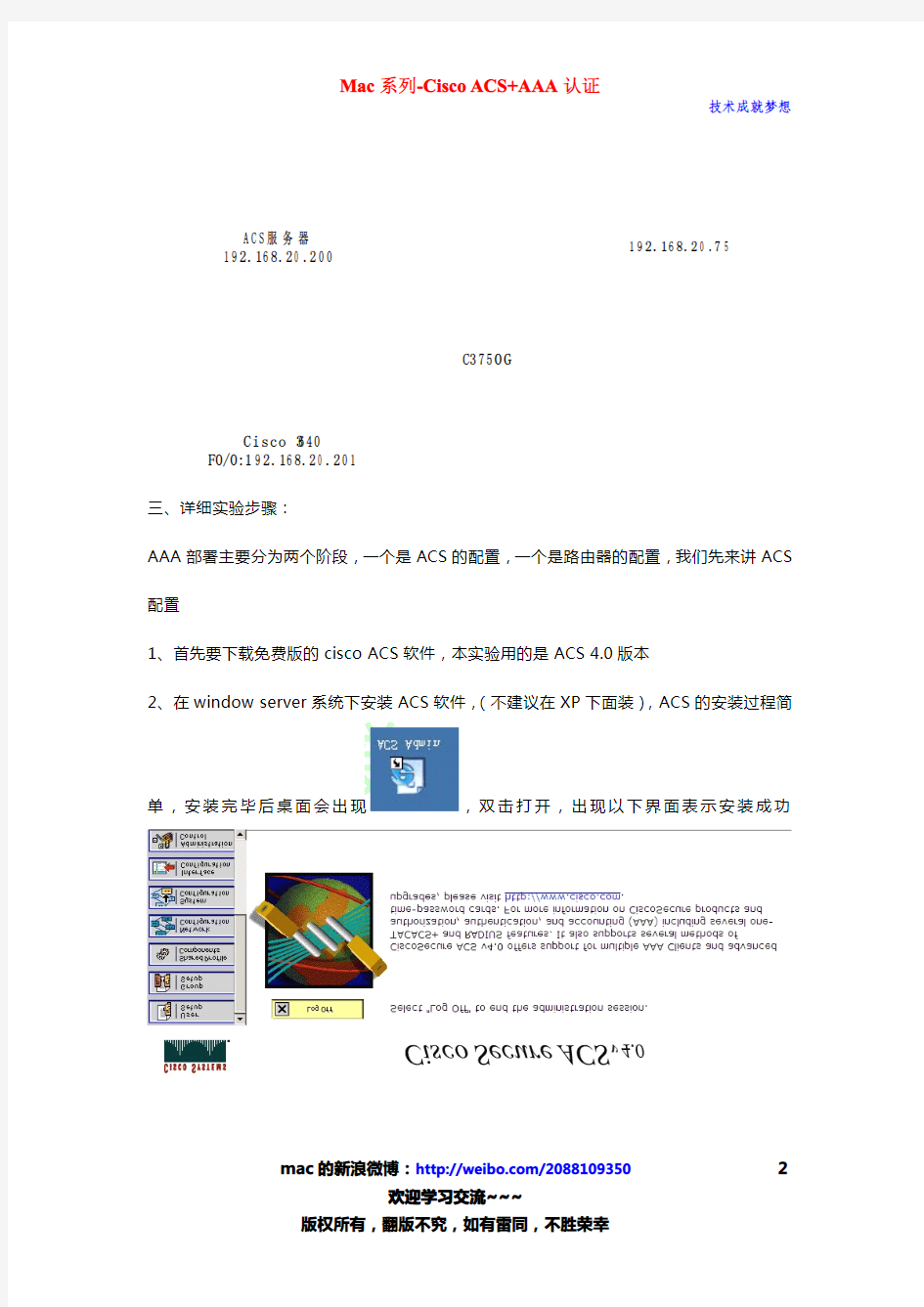

1、首先要下载免费版的cisco ACS 软件,本实验用的是ACS 4.0版本

2、在window 系统下安装ACS 软件,(不建议在XP 下面装),ACS 的安装过程简

单,安装完毕后桌面会现,双击打开,出现以下界面表示安装成功

注:登陆ACS用http://127.0.0.1:2002,登陆成功后,端口地址会自动改变,不用理会,ACS有自动退出现象,重新刷以上地址即可。

3、安装java软件,若不安装,则会导致ACS配置显示错误。下载地址:https://www.docsj.com/doc/1410672159.html,

4、设置登陆ACS的用户名和密码

新装的ACS默认是没有用户名和密码的,为了安全起见,需要设置。

出找到,出现

在工具按钮

点击Add Administrator,出现

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093503

这里选择的权限,可以给不同的管理员分配不同的管理组,配置权限等,我

Grant All。

最后点击submit应用即可。

到

看

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093504

这里输入用户名和密码即可。

5、添加用户名和密码,因为做了ACS后,网络设备登录时输入的用户名和密码是ACS中定义的用户名和密码,只有认证正确后,才可以继续登录。

点击

输入User

Add/Edit

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093505

Default Group的,在定义了Group

后,可以进行选择。

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093506

submit

这里就可以看到mac了,默认是Default Group。这个就是你登录网络设备时第一次需要

输入的用户名和密码。

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093507

6、点击

这里主要配置AAA Servers端如何发现认证AAA Clients端。点击AAA Clients的Add Entry

这里输入了网络设备的IP地址,Key参数主要是网络设备跟AAA协商时需一致的参数,认mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093508

证使用我们选择了tacacs+(思科专有协议),填写完毕后,需点击Submit+Apply才可以生效。

到此为止,ACS的基本设置完成了,下面开始设置网络设备。

在设置之前,需要保证3640可以ping通windows server,并且windows server的49号端口要开放。

7、3640上的配置

AAA跟server端互通;2、认证;3、授权;4审计。

aaa new-model

tacacs-server host192.168.20.200key cisco//指向server端,key要跟server端设置的一样

tacacs-server directed-request//使能请求

aaa authentication login default group tacacs+//aaa认证使用tacacs+数据库配置完这些,就可以使用test命令进行测试了。

test aaa group tacacs+admin admin new-code//其中admin admin就是在ACS 上面user group里面设置的用户名和密码

出现如下提示,则表明client端跟server端认证成功

Trying to authenticate with Servergroup tacacs+

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/20881093509

Sending password

User successfully authenticated

接下来我们给3640本地设置usename,权限跟password

username cisco privilege15password0cisco//这里设置权限为15

我们要预计假如AAA服务器出现故障后,怎么登陆网络设备,解决的方法就是用vty 远程登陆时,第一认证方式是tacacs,如果tacacs不可用,则用第二认证方式本地验证。为了防止忘记密码这样的最坏情况出现,我们设置consle口不做任何密码验证。配置如下:

aaa authentication login noacs none//认证登陆方式为none,不认证,noacs 是自己定义的名字,用来在登陆接口处做调用的。

line con0

login authentication noacs//在consle口进行调用,认证不需要acs aaa authentication login vty group tacacs+local//vty的认证首选tacacs,次选本地认证,参数vty是自己起的名字

line vty04

login authentication vty//在vty下面调用

以上是最基本的认证过程,也是比较常用的认证过程。

下面开始做授权。授权也要跟认证一样,假设aaa服务器挂掉,consle登陆不需要授权,以防万一。

aaa authorization console//在consle口启用保护,需要输入这条命令aaa authorization exec noacs none//定义noacs为exec的启用保护

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/208810935010

aaa authorization commands15vty group tacacs+local//定义vty登陆可以使用命令等级为15的命令,首次认证为tacacs,第二认证为本地。

line con0

authorization exec noacs//在consle口调用

line vty04

authorization commands15vty//在vty下调用

最后可以做审计了。分为命令审计和时间审计。

aaa accounting commands0VTY start-stop group tacacs+基于命令的审计,会记录所有0级命令的操作

aaa accounting commands1VTY start-stop group tacacs+

aaa accounting commands15VTY start-stop group tacacs+

aaa accounting exec VTY start-group group tacacs+基于时间的审计,会记录所有登录用户的进出时间

line vty04

accounting commands0VTY

accounting commands1VTY

accounting commands15VTY

accounting exec vty在vty下面做调用

username cisco privilege15password0cisco//设置本地认证的用户名和密码下面我们来看一下审计以后的效果

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/208810935011

mac 的新浪微博:https://www.docsj.com/doc/1410672159.html,/2088109350

12

点击

,可以看到,上面是时间

审计,下面是命令审计,点击即可查看

③配置服务:

(config)#ip TEST-GSR12008(config)#crypto key generate rsa The name for the keys will be:https://www.docsj.com/doc/1410672159.html, 注:SSH 的关键字名就是hostname +.+ip domain-name

Choose the size of the key modulus in the range of360to2048for your

General Purpose Keys.Choosing a key modulus greater than512may take

a few minutes.

How many bits in the modulus[512]:注:选择加密位数,用默认就行了

Generating RSA keys...

[OK]

TEST-GSR12008(config)#end

TEST-GSR12008#write

configuration...

这时候用show run

ip ssh time-out120

ip ssh authentication-retries3

用命令show ip ssh也能看到:

SSH Enabled-version1.5

Authentication timeout:120secs;Authentication retries:3

现在SSH服务已经启动,如果需要停止SSH服务,用以下命令:

TEST-GSR12008(config)#crypto key zeroize rsa

④设置SSH参数

配置好了SSH之后,通过show run命令我们看到SSH默认的参数:超时限定为120秒,认证重试次数为3次,可以通过下面命令进行修改:

TEST-GSR12008(config)#ip ssh{[time-out seconds]}|[authentication-retries mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/208810935013

interger]}

如果要把超时限定改为180秒,则应该用:

TEST-GSR12008(config)#ip ssh time-out180

如果要把重试次数改成5次,则应该用:

TEST-GSR12008(config)#ip ssh authentication-retries5

这样,SSH已经在路由器上配置成功了,就能够通过SSH进行安全登录了

mac的新浪微博:https://www.docsj.com/doc/1410672159.html,/208810935014

苹果App Store 产品上架以及审批流程资料

苹果App Store 产品上架以及审批流程 一、整个流程涉及的时间点: IDP注册审批(1-2周)(公司已有账号,忽略)à产品提交后审批(1-2周) 如果审批不通过,会有邮件通知并告知哪里审批不通过,改好后重新提交审批(又是1-2周)。 二、需要特别注意的点: 1、产品稳定性,不要动不动就崩溃,这样会审批不通过 2、按钮等一看就懂,且可用 3、Appstore上较多的小应用就不要放了,审批比较难通过 4、比较有创意的应用审批比较容易通过 5、产品版本号不要包含如下:build,version,beta 三、详细的产品上架以及审批流程: 1、先在iPhone DevCenter上注册成为iphone developer (公司已经有账号) 2、现在我们在浏览器中输入https://www.docsj.com/doc/1410672159.html,

3、登录,进入Manage Your Applications ,如下图 4、点击Add New Application ,如下图,添加一个新的App 5、重要提醒: 此页的配置將会应用到此iTunes Connect账号下的所有应用程序,其中包括两个主要配置项:主语言和公司名称。切记:一旦这两项配置提交后,以后就不能修改了!

图中的A是主语言配置项:即用戶稍后输入程序详细数据所会使用的主要语言。 图中的B是公司的名称:对于个人开发者,建议尽量起一个有趣的,容易记的名称吧,不要省事的就用自己的账号名,除非你的账号名也很有特色:) 6、上步的两项配置完成后,选择Continue继续下面的配置,即出口产品承诺的页相关的配置。 這是由于美国法律对加密算法等的要求,如果你的应用程序沒有涉及到加密啥的,可以选择No,就可以跳過了。(一般开发者而言,做点小工具、小游戏啥的,应该不会涉及到加密,因此可以直接skip跳过,继续下面的內容)。 如果的确有涉及到加密,那么请选择Yes,而后回答两到三个关于用的加密算法的具体问题,而后根据需要还要提供相关的文档,当Apple认为都OK了,那么才能继续下面的配置,这就比较麻烦了,所以如果是个人开发者,沒有特殊的要求的话,就別点击加密了,那样会自找麻烦哦。

苹果APP STORE产品上架以及审批流程

苹果APP STORE 产品上架以及审批流程 该文档供参考,实际页面随时会有改动,以实际官网页面为准,但是流程基本是一样的。 一、整个流程涉及的时间点: IDP注册审批(1-2周)(公司已有账号,忽略) 产品提交后审批(1-2周) 如果审批不通过,会有邮件通知并告知哪里审批不通过,改好后重新提交审批(又是1-2周)。 二、需要特别注意的点: 1、产品稳定性,不要动不动就崩溃,这样会审批不通过 2、按钮等一看就懂,且可用 3、Appstore上较多的小应用就不要放了,审批比较难通过 4、比较有创意的应用审批比较容易通过 5、产品版本号不要包含如下:build,version,beta 三、详细的产品上架以及审批流程: 1、先在iPhone DevCenter上注册成为iphone develope(公司已经有账号) 2、现在我们在浏览器中输入https://www.docsj.com/doc/1410672159.html, 3、登录,进入Manage Your Applications,如下图

4、点击Add New Application,如下图,添加一个新的App 5、 6、重要提醒:此页的配置將会应用到此iTunes Connect账号下的所有应用程序,其中包括两个主要配置项:主语言和公司名称。切记:一旦这两项配置提交后,以后就不能修改了! 图中的A是主语言配置项:即用戶稍后输入程序详细数据所会使用的主要语言。 图中的B是公司的名称:对于个人开发者,建议尽量起一个有趣的,容易记的名称吧,不要省事的就用自己的账号名,除非你的账号名也很有特色:) 7、上步的两项配置完成后,选择 Continue继续下面的配置,即出口产品承诺的页相关的配置。 這是由于美国法律对加密算法等的要求,如果你的应用程序沒有涉及到加密啥的,可以选择No,就可以跳過了。(一般开发者而言,做点小工具、小游戏啥的,应该不会涉及到加密,因此可以直接skip跳过,继续下面的內容)。 如果的确有涉及到加密,那么请选择Yes,而后回答两到三个关于用的加密算法的具体问题,而后根据需要还要提供相关的文档,当Apple认为都OK了,那么才能继续下面的配置,这就比较麻烦了,所以如果是个人开发者,沒有特殊的要求的话,就別搞啥子加密了,那样会自找麻烦哦。

苹果流程图制作软件

流程图,是一种比较简单的图表,画起来虽然简单,但是却也需要耗费不少时间和精力。说到绘制流程图的工具,可能很多人会想到Office,微软的Word、Excel、PPT确实是办公中使用率最高的软件。但是用来画流程图,并非是最佳的选择。因此,寻找一款能够替代且专业好用的流程图绘制软件,也许是作为流程图用户的您,需要花费大量时间与精力去做的事情。今天,终于不用再去苦苦找寻了。让我来为大家介绍一款超高性价比的流程图软件。 当你对那些简洁美观的流程图感到羡慕不已,是否好奇它们是怎样做出来的,是否想知道需要什么样的专业技能。今天,这一切将变得非常简单,你只需要点击几下鼠标就能制作出属于自己的可视化流程图。而且一切操作都异常简洁。

流程图的基本符号 首先,设计流程图的难点在于对业务逻辑的清晰把握。熟悉整个流程的方方面面。这要求设计者自己对任何活动、事件的流程设计,都要事先对该活动、事件本身进行深入分析,研究内在的属性和规律,在此基础上把握流程设计的环节和时序,做出流程的科学设计。研究内在属性与规律,这是流程设计应该考虑的基本因素。也是设计一个好的流程图的前提条件。

然后再根据事物内在属性和规律进行具体分析,将流程的全过程,按每个阶段的作用、功能的不同,分解为若干小环节,每一个环节都可以用一个进程来表示。在流程图中进程使用方框符号来表达。 既然是流程,每个环节就会有先后顺序,按照每个环节应该经历的时间顺序,将各环节依次排开,并用箭头线连接起来。箭头线在流程图中表示各环节、步骤在顺序中的进展。 对某环节,按需要可在方框中或方框外,作简要注释,也可不作注释。 经常判断是非常重要的,用来表示过程中的一项判定或一个分岔点,判定或分岔的说明写在菱形内,常以问题的形式出现。对该问题的回答决定了判定符号之外引出的路线,每条路线标上相应的回答。 选择好的流程图制作工具 亿图发布第一款支持快捷操作的流程图制作工具从而极大的降低了专业流程设计的门槛,让大多数人可以在很短的时间里绘制出专业的流程图。

申请苹果IDP流程详细说明

申请苹果IDP流程详细教程(企业级) 苹果IOS平台 文章由dominic 最近一直在帮其他公司申请苹果IDP,所以写个教程让大家自己就能申请了。 请大家注意几点: 1、企业申请99美金/年的就可以了。 2、请申请的企业一定要起一个正式的英文名称,用于申请和确认。 3、申请的企业最好有一个公司的信用卡账号,双币(人民币、美金)的visa或者master。因为用个人的,将来支付账号的年费会比较麻烦。 以下是3中开发者的功能权限说明

IOS Developer Program Options 下面我们用截图走一遍整个企业IDP申请流程。

1、首先要准备好用于注册账号的企业邮箱,以及填写的标准英文信息,方便注册的时候使用。一定要定好公司的英文名称,而且在你上传App到Appstore的时候,软件下面显示的开发者就是这个名字。 见图: 公司的信息如下: Creat Apple ID Email Address:公司邮箱 Password:密码

Security Information Birthday:注册人的生日 Security Question:安全问题 Answer:答案 Personal Information First Name:名 Last Name:姓 Company/Organization:公司英文名称(这个很重要,不要随意填写,传真是要确认的,为了将来不给自己找麻烦)Country:China Street Address:正确的公司地址 City/Town:Beijing State:(无州,如果选择了中国) Postal Code:邮编 Phone:填写86-010-电话(固定电话) 2、我们现在登录https://www.docsj.com/doc/1410672159.html,/programs/,选择IOS Developer Program。

mac地址认证配置举例

1.14 MAC地址认证典型配置举例 1.14.1 本地MAC地址认证 1. 组网需求 如图1-2所示,某子网的用户主机与设备的端口GigabitEthernet2/0/1相连接。 ?设备的管理者希望在端口GigabitEthernet2/0/1上对用户接入进行MAC地址认证,以控制它们对Internet的访问。 ?要求设备每隔180秒就对用户是否下线进行检测;并且当用户认证失败时,需等待180秒后才能对用户再次发起认证。 ?所有用户都属于ISP域bbb,认证时使用本地认证的方式。 ?使用用户的MAC地址作用户名和密码,其中MAC地址带连字符、字母小写。 2. 组网图 图1-2 启动MAC地址认证对接入用户进行本地认证 3. 配置步骤 # 添加网络接入类本地接入用户。本例中添加Host A的本地用户,用户名和密码均为Host A的MAC地址00-e0-fc-12-34-56,服务类型为lan-access。

ACSP:苹果认证

ACSP:苹果认证支持工程师– Mac OS X认证的最佳选择 认证概述: 苹果认证支持工程师(ACSP,英文:Apple Certified Support Professional)认证是所有Mac OS X 认证路径的完美起点,主要考核解决基本的Mac OS X 支持和故障诊断问题的能力。也是取得苹果销售商资格必须取得的认证证书。

证书样本: 撰写人:环球培训教务部发表日期:三月24th, 2012 认证概述: 苹果认证技术主管(ACTC,英文:Apple Certified Technical Coordinator)认证是苹果公司的针对Mac OS X 服务器支持和故障诊断技能的中级认证。主要考核内容包括:如何安装和配置Mac OS X Server,以提供基于网络的服务,如:文件共享、邮件服务、web 服务和Wiki等。如何使用工具来高效的管理和部署Mac OS X和软件更新等。取得这个认证,必须先取得ACSP认证,即通过“OS X Server Essentials 10.7 (9L0-510)”认证考试。

点击申请免费的考试大纲及样题 证书样本: 撰写人:环球培训教务部发表日期:三月23rd, 2012

ACMT认证主要针对受雇于苹果授权服务商(AASP)或机构自维护账户(SSA)的技术人员。但这一认证也同时对其他希望通过苹果认证考试来鉴定其关于苹果产品服务和支持技能及知识的专业技术人员开放。另外,取得ACMT认证,对那些希望被苹果授权服务商(AASP)、苹果经销商(Reseller)、以及诸如学校等自行维护的机构所雇佣的专业人士具有显著价值。 同其他苹果认证不同,ACMT认证有效期为1年。根据Apple公司要求,在AASP或者SSA工作的技术人员每年都需要重新认证。非AASP或SSA雇佣的技术人员无需重认证,但是Apple公司建议技术人员通过重认证考试来保持技术水准。 认证考试: 考生需要通过下列2门考试: 1、Mac服务认证考试(The Mac Service Certification Exam ,考试编号:9L0-010)–主要考核有效和安全的解决和修复苹果Macintosh系统的实践知识,包括Apple显示器等。 2、Mac OS X v10.7排错考试(Mac OS X v10.7 Troubleshooting Exam ,9L0-063)–考核Mac OS X(重点是Mac OS X 10.7)排错实践知识,以及应用Mac OS X 10.7知识来识别常见的Mac OS X问题的能力。 ACP:苹果认证数字媒体编辑师– Final Cut Server 1.5 Level One 撰写人:环球培训教务部发表日期:六月7th, 2011 认证概述: 对专业摄影师、导演、编辑、音效师、音乐制作人以及其他媒体艺术家而言,苹果的专业数字应用软件一直作为行业标准。这些软件包括:Final Cut Pro、Motion、Logic Pro以及Aperture。 苹果为这些产品的使用者都提供了专门的认证:苹果认证数字媒体编辑师(ACP,英文:Apple Certified Pro)。分为2个级别: 级别1(Level One)考核在使用某一产品所必需掌握的操作知识。你可以参加培训,也可

申请apple开发者帐号流程及说明

注册一个帐号并登陆:(建议使用火狐) https://https://www.docsj.com/doc/1410672159.html,/devcenter/ios/index.action 登陆后出现,以下页面,补全个人信息 填写完后点击继续,到下一步(就是一些对开发调查,以下选项供参考) 1:你基于apple哪个平台开发选择IOS 2:你开发主要针对哪些应用选择business或lifestyle 3:你打算开发哪些类型的应用自由选择 4:请选择你主要开发形式的应用选择:free applications 5:你已经使用apple平台多久时间?自由选择 6:你是否在其他移动平台开发自由选择 接着点continue进入下一项,出现apple注册协助,点击I agree,出现 会发送一封确认邮件到你申请的邮箱上,进行确认验证。确认后访问https://https://www.docsj.com/doc/1410672159.html,/programs/ios/付费申请开发者帐号

以个人申请为99美元/年,企业申请为299美元/年 介绍购买帐号的一些好处,点continue进入下一步 选择新开发者注册(我有一个Apple id),点下一步,提示是以个人还是公司名义注册,大家根据自己注册的类型选择,individual的是个人,company的是公司名义注册

点击下一步后出现支付信息的页面 要求填写实际支付的信用卡信息,填写后进入下一步,选择ios developer program 点击进入下一步,出现一个购买支付的协议,选中选项框并点击I agree进入下一步 提示苹果网上商店是不可用,在国内不能直接完成在线支付,只能通过传真购买开发产品流程是:传真给苹果,接收激活邮件,激活帐号后可开通使用。下载表格填写 如果填写有误可再次登陆https://https://www.docsj.com/doc/1410672159.html,/到用户中心进行更改并提交。 一旦您完成您的购买,你将在24小时内收到来自苹果开发人员支持订单确认电子邮件,从苹果网上商店和激活电子邮件。

AppleDeveloper注册流程

Apple Developer 注册 准备工作:一张visa或者万事达国际信用卡(开通visa或master功能的信用卡)、公司邮箱、公司网站(需与邮箱后缀一致)。苹果企业开发者账号,分为两种。第一种Enterprise Program为公司内部员工打包测试用,不可公开下载;对外发布的是第二种,为Developer Program。 一、Enterprise Program(苹果公司售价$299,约合¥1988)。 此账号的作用:企业账号是苹果给企业用户用来进行内部测试用的一种账号,我们可以通过该账号生成的证书打包APP,放于企业的内部网站上(不可上传AppStore),可供苹果用户下载安装,不过值得注意的是通过这种方式安装APP,一旦账号一年有效期到期,手机上已经安装的APP无法启动,也无法在网站上下载安装,必须重新打包发布。因此账号按期续费非常重要。此证书主要是没有安装设备数量限制(由于此特点,在测试和分发App 时,给开发者带来了极大的便利,尤其是多人协作)。但是要注意:此账号仅仅用于内部测试,不可公开下载,苹果的管控是非常严格的,任何违背苹果条款使用企业账号,都会有企业账号被封的风险,封号之后使用该证书的APP将会闪退。 1、进入苹果开发者官网:,拉到页面最下方,选择Enterprise Program。 2、进入Enterprise Program页面之后,再选择页面中间部分的“Get started with enrollment”(开始登记); 3、跳转到What You Need to Enroll的页面,这里就是描述了一下大概需要准备什么之类的,选择下方的“Start Your Enrollment”即可。 4、若没有登录的话,随后会弹出苹果开发者账号的登录界面。当然没有苹果账号的话,就需要去注册一个,点击“Create Apple ID”,去创建一个苹果账号。 5、创建苹果账号,需要填写一些信息,比如APPID(邮箱)、姓名(拼音)、密码(至少需

H3C AC+Fit AP本地MAC地址认证功能

实验7 AC +Fit AP 本地MAC 地址认证功能 7.1 实验内容与目标 完成本实验,您应该能够: l 了解“瘦”AP 解决方案中MAC 地址认证的原理 l 掌握 AC +FIT AP 本地MAC 地址认证的配置 7.2 实验组网图 图1 实验组网图 该组网图说明如下:配置终端笔记本通过串口线连接到AC 的CONSOLE 口上,用于相关配置以及查看AP 注册信息,无线客户端采用无线网卡搜索无线信号,接入指定SSID “h3c-mac ”,进行MAC 认证。 AC VLAN1接口地址192.168.1.9 Switch VLAN1接口地址192.168.1.254,VLAN4接口地址192.168.4.254 AC 与Switch 之间通过Trunk 链路连接,通过VLAN1、4 FIT AP 属于VLAN1,无线客户端属于VLAN4 7.3背景需求 认证是保障无线接入安全的手段之一,有多种实现方式。基于MAC 地址的认证方式配置简单,实现方式对客户端透明,且安全性较高,是一种可选的无线认证方式。 7.4 实验设备与版本 主机:一台带有串口PC ,配有无线网卡 H 3C

线缆:CONSOLE 线缆一根 无线接入点FIT AP :WA 系列无线接入点 无线交换机AC :WX 系列无线交换机 版本:Comware Software, Version 5.20 7.5实验过程 按上述组网图部署AP 和无线交换机,确保FIT AP 成功注册到控制器AC 上。 实验任务一:配置DHCP 动态地址分配 步骤一:在AC 上配置无线客户端地址池 系统视图下,使能DHCP 功能,配置向无线客户端分配的地址池: [H3C] dhcp enable [H3C] dhcp server ip-pool pool4 [H3C-dhcp-pool-pool4] network 192.168.4.0 mask 255.255.255.0 配置向无线客户端下发的网关: [H3C-dhcp-pool-pool4] gateway-list 192.168.4.254 配置禁止分配IP : [H3C] dhcp server forbidden-ip 192.168.4.9 可通过以下命令查看IP 地址分配情况: [H3C] display dhcp server ip-in-use all 步骤二:在AC 上配置无线客户端接口地址 创建无线客户端所属VLAN (vlan 4)并配置接口地址: [H3C] vlan 4 [H3C] interface vlan-interface 4 [H3C-Vlan-interface4] ip address 192.168.4.9 24 实验任务二:配置MAC 认证方式的无线接入服务 步骤一:配置无线接口的MAC 地址认证功能 [H3C] port-security enable [H3C] interface WLAN-ESS 4 [H3C-WLAN-ESS4] port-security port-mode mac-authentication 步骤二:配置无线接口所属VLAN (vlan 4) [H3C-WLAN-ESS4] port access vlan 4 步骤三:配置无线服务模板 [H3C] wlan service-template 4 clear [H3C-wlan-st-4] ssid h3c-mac [H3C-wlan-st-4] bind WLAN-ESS 4 [H3C-wlan-st-4] authentication-method open-system [H3C-wlan-st-4] service-template enable H 3C

MAC认证

目录 第1章 MAC地址认证配置 1.1 MAC地址认证简介 1.1.1 RADIUS服务器认证方式进行MAC地址认证1.1.2 本地认证方式进行MAC地址认证 1.2 相关概念 1.2.1 MAC地址认证定时器 1.2.2 静默MAC 1.3 MAC地址认证基本功能配置 1.3.1 MAC地址认证基本功能配置 1.4 MAC地址认证增强功能配置 1.4.1 MAC地址认证增强功能配置任务 1.4.2 配置Guest VLAN 1.4.3 配置端口下MAC地址认证用户的最大数量1.4.4 配置端口的静默MAC功能 1.5 MAC地址认证配置显示和维护 1.6 MAC地址认证配置举例

第1章 MAC地址认证配置 1.1 MAC地址认证简介 MAC地址认证是一种基于端口和MAC地址对用户访问网络的权限进行控制的认证方法,它不需要用户安装任何客户端认证软件。交换机在首次检测到用户的MAC 地址以后,即启动对该用户的认证操作。认证过程中,也不需要用户手动输入用户名或者密码。 S3100系列以太网交换机进行MAC地址认证时,可采用两种认证方式: ●通过RADIUS服务器认证 ●本地认证 当认证方式确定后,用户可根据需求选择以下一种类型的认证用户名: ●MAC地址用户名:使用用户的MAC地址作为认证时的用户名和密码。 ●固定用户名:所有用户均使用在交换机上预先配置的本地用户名和密码进行认证,因此用户能否通过认证取决于该用户名和密码是否正确及此用户名的最大用户数属性控制(具体内容请参见本手册“AAA”中的配置本地用户属性部分)。 1.1.1 RADIUS服务器认证方式进行MAC地址认证 当选用RADIUS服务器认证方式进行MAC地址认证时,交换机作为RADIUS客户端,与RADIUS服务器配合完成MAC地址认证操作: ●采用MAC地址用户名时,交换机将检测到的用户MAC地址作为用户名和密码发送给RADIUS服务器。 ●采用固定用户名时,交换机将已经在本地配置的用户名和密码作为待认证用户的用户名和密码,发送给RADIUS服务器。 RADIUS服务器完成对该用户的认证后,认证通过的用户可以访问网络。 1.1.2 本地认证方式进行MAC地址认证 当选用本地认证方式进行MAC地址认证时,直接在交换机上完成对用户的认证。需要在交换机上配置本地用户名和密码: ●采用MAC地址用户名时,需要配置的本地用户名为接入用户的MAC地址,本地用户名是否使用分隔符“-”要与mac-authentication authmode

MAC地址认证实施方案

MAC地址认证实施方案

目录 1MAC地址认证概述 .................................................................................................................. - 1 -2实施规划..................................................................................................................................... - 3 - 2.1准备阶段 (3) 2.1.1MAC地址统计........................................................................................................... - 3 - 2.1.2服务器准备................................................................................................................ - 3 - 2.1.3接入交换机准备 ........................................................................................................ - 4 - 2.1.4备份准备.................................................................................................................... - 4 -2.2测试阶段 .. (4) 2.3实施阶段 (5) 2.4应急回退方法 (6)

搭建苹果本地激活验证服务器步骤

使用TinyUmbrella 备份SHSH Umbrella运行后的界面如下图,点击“Save My SHSH”按钮即可保存您iPhone的SHSH文件。 保存的SHSH文件会存放在你本地电脑上的C:\Documents and Settings\【用户】\.shsh文件夹中,请妥善保管好,以免误删除(【用户名】指的是你电脑登录的用户目录,通常为administrator)。

搭建苹果本地激活验证服务器步骤: 一、下载TinyUmbrella,并将其解压到不带中文名称的文件夹中。 二、双击解压出来的umbrella程序运行它 注:如果您的电脑没安装过JAVA运行环境,则会报以下错误 请下载并安装必备条件中的Java运行环境后再重新执行umbrella程序。 Umbrella运行后会在您电脑的host文件中添加一个host项 127.0.0.1 https://www.docsj.com/doc/1410672159.html,

如果您安装了360等安全工具可能会提示您Umbrella正在修改host文件,请选择允许本次操作,并按下确 定按钮。 点击左上方的“Connected Devices”,选择下方的你的iPhone,然后点击右上方的“Save SHSH”,就可以把你的iPhone当前可以备份的SHSH文件备份下来。保存的SHSH文件会存放在你本地电脑上的C:\Documents and Settings\【用户】\.shsh文件夹中,请妥善保管好,以免误删除(【用户名】指的是你电脑登录的用户目录,通常为administrator)。

SHSH文件备份好了之后,选择你要实用的SHSH文件,比如iPhone3GS 4.1(8B117),点击start iss server (点击后变成stop iss server,不要再点击了),自建服务器就成功了,也就是说你接下来就能将你的iPhone 恢复到iOS 4.1了。注意:在接下来的操作中,不要关闭TinyUmbrella。 点击前

项目案例15 无线控制器MAC地址认证 Guest VLAN解析

项目案例 计算机网络系统集成项目(工程项目案例及实践) 所在系别:计算机技术系 所属专业:计算机网络技术 指导教师:张海峰 专业负责人:孙志成

H3C无线控制器MAC地址认证+Guest VLAN典型配置 举例(V7) 一、功能需求 本文档介绍当用户MAC地址认证失败时只能访问某一特定的VLAN,即Guest VLAN 内的网络资源的典型配置举例。 本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解AAA、MAC地址认证、WLAN用户接入认证和WLAN接入特性。 二、组网信息及描述 如图1所示,集中式转发架构下,AP和Client通过DHCP server获取IP地址,设备管理员希望对Client进行MAC地址认证,以控制其对网络资源的访问,具体要求如下: ?配置VLAN 200为Client的接入VLAN,Client通过VLAN 200 上线并在RADIUS server上进行MAC地址认证。 ?配置VLAN 300为Guest VLAN,当Client的MAC地址认证失败 时进入Guest VLAN,此时Client只能访问VLAN 300内的网络资源。 三、配置步骤 1.1 配置思路 为了实现用户MAC地址认证失败后仅允许访问Guest VLAN内的资源,需要在无线服务模板下配置Guest VLAN功能,则认证失败的用户会被加入该Guest VLAN,且

苹果开发者账号注册、申请续费整个流程

苹果开发者账号注册、申请续费整个流程 分类:Iphone/IPad开发技术2011-11-04 13:04 17661人阅读评论(4) 收藏举报一、注册Apple ID 注:申请Apple ID的时候,First Name与Last Name,要填写个人资料,不要填公司名,一定要填写正确 Personal Information First Name: San Last Name: Li Email Address:你的邮箱 Company / Organization:公司英文名称 Cou ntry:国家 Street Address: 地址 City/Town:所在城市 State:所在省 Postal Code:邮编 Phone: 电话,格式为:86-20-电话号码 2:注册好ID之后,会收到邮件(Thank you for registering as an Apple Developer),告知你的Enrollment ID,登你注册后的Apple ID, 3:到了这一步会出现登陆窗口,输入密码登陆 4:填写公司资料 Enter your company information

(All form fields required) Legal Entity Name:公司英文名 Legal Entity Type:选择C ompany 注:Legal Entity Name一定要填写你所要注册的公司的英文名称,不要填写个人名称 Contact Information Website: 公司网址 Cou ntry:国家 Street Address:地址 City/Town:城市 State/Province:省份 Select State Postal Code:邮编 Phone:电话 5:填写公司法人联系资料 注: First Name,Last Name,一定要填写公司注册宫业执照上的法人名称, Title:职称 Phone:可以填写你自己办公室总机号码。(注册的过程中,我填写的都是填的总机号码,同一个号码)Email:填写法人本人邮箱,这个无所谓,能用的邮箱就行 6:

27-Mac地址认证 MyPower S4330 V1.0 系列交换机配置手册

MAC地址认证配置

本手册著作权属迈普通信技术有限公司所有,未经著作权人书面许可,任何单位或个人不得以任何方式摘录、复制或翻译。 侵权必究。 策划:研究院资料服务处 * * * 迈普通信技术有限公司 地址:成都市高新区九兴大道16号迈普大厦 技术支持热线:400-886-8669 传真:(+8628)85148948 E-mail:support@https://www.docsj.com/doc/1410672159.html, 网址:https://www.docsj.com/doc/1410672159.html, 邮编:610041 版本:2011年 8月v1.0版

目录 第1章配置Mac地址认证 (1) 1.1 Mac地址认证简介 (1) 1.2 Mac地址认证配置 (1) 1.2.1 AAA相关配置 (1) 1.2.2 功能开启配置 (2) 1.2.3 下线检测配置 (3) 1.2.4 静默定时器配置 (3) 1.2.5 Mac-vlan功能配置 (3) 1.2.6 Guest-vlan功能配置 (4) 1.2.7 用户特性配置 (4) 1.2.8 配置实例 (5)

第1章配置Mac地址认证 1.1 Mac地址认证简介 mac地址认证功能是基于端口和mac地址对用户进行访问网络权限进行控制的功能模块。刚开始时,交换机的mac地址表不存在用户的mac地址表项,用户的报文首次到达交换机会触发mac地址认证,在认证过程中,不需要用户的参与(比如输入相关用户名和密码),认证通过后用户的mac地址会加进交换机的mac地址表,以后该用户的流量就可以直接根据mac地址表项内容进行转发。 认证时支持两种认证方式,在配置AAA域的时候选择方案配置: 通过radius服务器进行认证; 通过本地用户数据库进行认证; 1.2 Mac地址认证配置 1.2.1 AAA相关配置 mac认证需要配置使用哪个AAA认证域进行认证。而进行radius服务器认证或者本地用户数据库认证的选择在AAA认证域进行。 如果没有配置,则使用系统配置的默认认证域进行。 当两者都没有配置,则无法进行认证。 由于没有用户参与,mac地址认证在认证时需要构造相关的用户名称和密码,现在存在两种方法: a)mac地址方式,在此种方式下,使用mac地址作为认证的用户名称和密码,固定为12字符长度的字符串,比如mac地址为00:0a:5a:00:03:02,则用户名称和密码为“000a5a000302”;

苹果开发注册流程及真机调试

苹果开发者计划注册流程、如何真机调试及如何发布程序 (图文并茂,傻瓜教程) 第一章:注册开发者标准公司计划 注册开发者标准个人计划于标准公司计划基本一样,这里以标准公司计划为例。 如果搞不清这两者的区别请链接此地址查看,这里就不过多的说明了。https://www.docsj.com/doc/1410672159.html,/developer/support/ios/enrollment.html 一:创建Apple ID账号 1.首先登陆Apple的官网申请一个Apple ID账号,登录网站:https://www.docsj.com/doc/1410672159.html, 如图1.1 图1.1 2.在页面右侧点击“创建一个Apple ID”按钮。 3.稍等一会,将进入申请Apple ID的步骤1页面,在这里填写你的Apple ID账号、密码、密码提示问题和生日、姓名,电子邮件地址和地理位置等其他信息(注意:要认真填写。全部需要用英文填写,不要用中文。否者有些信息填写后不能修改而且会出现乱码。)。4.填写完之后,点击最下面的“创建Apple ID”按钮,如果所填写的信息无误的话,你的Apple ID账号就创建完成了。 5.这时你会收到一封来自Apple的邮件需要你激活,点击“立即验证”会弹出一个页面,输入正确的账号和密码就验证成功了。如图邮件

二:注册成为苹果开发者 1.登录网站https://www.docsj.com/doc/1410672159.html,,在页面右上角点击“Member Center”标签进入登录界面并使用刚才创建的Apple ID 进入。如下图 2.在Member Center中首先要求完善你的个人资料(Personal Profile),比如:国家,公司,住址和电话等,在之后的专业资料(Professional Profile)中填写你的开发趋向,比如:开发平台选择IOS,开发领域是选择Business等。如下图

基于MAC认证的Portal无感知认证

基于MAC认证的Portal无感知认证:基于portal在 线用户的MAC认证 一、组网需求: WX系列AC、FIT AP、便携机(安装有无线网卡)、Radius/Portal Server 二、实现原理: 中国移动主推的Portal无感知认证是基于流量触发的mac-trigger,要求支持移动的mac-trigger协议,并且新增MAC绑定服务器以存储MAC的绑定关系。对于第三方的Radius/Portal server厂商来说开发较繁琐,有些厂商是不支持的。如果不支持mac-trigger协议,可以以下方案实现Portal的无感知认证,实现原理如下: (1)用户的业务VLAN开启MAC认证和guest vlan功能; (2)用户第一次上线时进行MAC认证,AC根据用户MAC查找在线Portal 用户,如果有该MAC地址的Portal用户,则MAC认证成功。因为用户第一次认证,AC没有该MAC地址的Portal在线用户,用户MAC认证失败,进入guest v lan; (3)guest vlan开启Portal认证; (4)用户在guest vlan进行Portal认证,Portal认证成功后,AC立即将该用户去关联,触发用户重关联,此时由于设置idle-cut时间还未生效,AC上有该Portal用户在线; (5)用户重关联时进行MAC认证,此时AC上已有该MAC地址的Portal 用户,MAC认证通过。 (6)用户后续都是无感知的MAC认证,MAC认证通过的前提是对应MAC 地址的Portal用户在线,因为后续用户流量属于业务VLAN,Portal用户的流量为0,因此设置idle-cut时间为Portal用户的在线时间,即用户能够MAC认证通过的时间。 备注: 该方案中,第三方Radius/Portal server只需具有Radius服务器和Portal服务器的功能,没有特殊要求,基于portal用户的MAC认证功能在AC自身实现。 三、组网图:

iOS-App-签名流程图

iOS App 签名流程 1. 证书申请文件(CSR文件) 该文件主要用于证书的申请,在增加证书的过程中需要上传该文件。这里需要用到一个苹果自带的KeyAccess(钥匙串访问)的软件,用来生成证书的申请文件。 点击从证书颁发机构请求证书后,会出现下图: 这里就是输入,名字,在请下我们选择存储到磁盘,把申请文件存在硬盘上,后面需要上传这个文件到苹果后台。

2. 申请证书 准备好证书的申请文件后,就应该是申请证书了。 证书分成开发证书和发布证书,其中有没有推送功能又是不同的,根据实际应用的功能选择证书的种类: 选择好需要的证书后,上传刚刚生成的CSR文件,按下Generate后,稍等一会,证书就生成了,你可以下载后,双击安装到本机,安装完后可以到钥匙串访问中查看。

3. AppID 在证书生成后,接下来需要生成AppID,相当于帮你想开发的应用生成一。AppID 需要你起一个名字以方便描述,不能输入特殊字符。 1、AppID和AppleID的区别: AppleID是用户在苹果的账号,在AppStore上下载应用时,需要使用的就是这个账号。 AppID则是应用的,用来表明应用的ID。 2、 AppID分类: 带通配符,在除了上架应用时除外,其他很多时候,为了方便多个应用共用,我们往往使用带通配符的AppID,比如:.uf-tobacco.*,即匹配以com.uf-tobacco.开头的AppID。 不带通配符,在AppStore上正式发布应用时,应用必须有唯一的名字,所以需要使用不带通配符的AppID,比如:.uf-tobacco.iphonemp。 最后一步是选择应用的服务,这个需要根据应用的实际情况选择,如果你还不清楚应用具体的情况,那么这些选项后面是可以更改的,选默认即可。 4. 注册设备 针对在开发过程中的苹果应用不可能在AppStore上发布,也就没办法安装在设备上的问题,为了调试和测试,苹果推出了Adhoc版本,这是属于在发布前的测试版,只有在后台注册过并被签名文件引入的设备才能安装运行。 注册设备时需要输入设备的UDID,根据账号的类型,可以注册100台或者更多的设备。

PON网络MAC地址欺骗引起PPPOE拨号认证失败的案例

PON网络MAC地址欺骗引起PPPOE拨号认证失败的案例 故障现象: 2012年7月11日,GPON网络出现大量用户PPPOE拨号认证失败投诉,拨号错误代码676,但同台OLT下部分用户能够正常拨号。 原因分析: PPPOE拨号认证失败原因很多,主要有设备软硬件问题、物理链路问题、PPPOE协议报文丢失等几大类。此次故障中上报拨号676错误,首先排除物理链路问题(物理链路中断会上报678错误代码),从设备软硬件和协议报文丢失方面分析。 1、从设备软硬件方面分析 检查OLT各单板(主控板、上下行板)的告警性能误码状态,发现无任何异常告警和异常性能。上行G28单板和下行PON板的流量状态也未超负荷,其中上行G28板流量很少,排除设备单板软硬件及网络拥塞问题。 2、查看MAC地址表与现场供电交换机抓包对比分析 在网管上用show svc all 命令查看,发现有一个DHCP获得的地址和BARS 相同(00:30:88:01:d6:5b为BRAS的MAC地址),详见下图红色字体标识。 图1 查看故障OLT下的业务流数据

上图中红色字体显示,有一个设备DHCP获得的地址和BRAS的相同,该条流标识为“3F8BAB”,该设备还发出了一个ARP广播报文请求IP地址为10.240.136.1的设备,并且该设备DHCP获得1402,58的vlan数值。 通过show crs gem命令找到流标识为“3F8BAB”对应的GEM号,然后在OLT 的交叉连接中找到同GEM号的ONU为ONT-14-3-4,该台ONU下挂了的供电交换机管理vlan正是58,而1402的vlan是在OLT的PON口所标记的svlan,找到该台供电交换机后,在其管理口做镜像抓包结果如下: 图2 现场供电交换机管理口镜像抓包截图 从上图第一行可以看出,该供电交换机mac地址为00:22:93:55:c0:bf,且发出了请求IP为10.240.136.1设备MAC地址的广播包,与图1数据吻合。 从以上分析结果可以看出,是供电交换机自身向上层网络发送了BRAS的MAC地址。 3、现场OLT上行口捕获PPPOE拨号报文分析 (1)宽带用户PPPOE拨号流程 PPPoE拨号的工作流程包含两大部分:PPPOE发现阶段和PPP会话阶

- ACSP:苹果认证

- iOS-App-签名流程图

- 苹果APP STORE产品上架以及审批流程

- 苹果证书制作流程

- Apple stage苹果产品开发流程

- 苹果App Store 产品上架以及审批流程资料

- MAC认证

- 苹果iOS公司开发者账号申请流程

- apple应用发布流程

- Apple Developer 注册流程

- 申请苹果IDP流程详细说明

- 苹果开发注册流程及真机调试

- iOS App 签名流程

- 苹果开发注册流程及真机调试总结版 副本

- MFI认证申请流程

- AppleDeveloper注册流程

- 苹果认证申请基本流程

- 苹果企业级证书IDP申请流程

- apple 苹果 app应用发布流程

- 苹果流程图制作软件